深秋的傍晚,写字楼外冷风阵阵。我习惯性地摸出烟盒,却发现只剩最后一支。就在点燃的瞬间,同事老陈递来一支造型特别的烟杆,笑着说:"试试这个,我最近在戒烟,全靠它了。"

那是我第一次遇见悦刻大千 😊 —— 一个听起来像武侠小说里神器的名字,却悄然改变了我对电子烟认知的产品。

初见印象:设计不只是外观,更是哲学

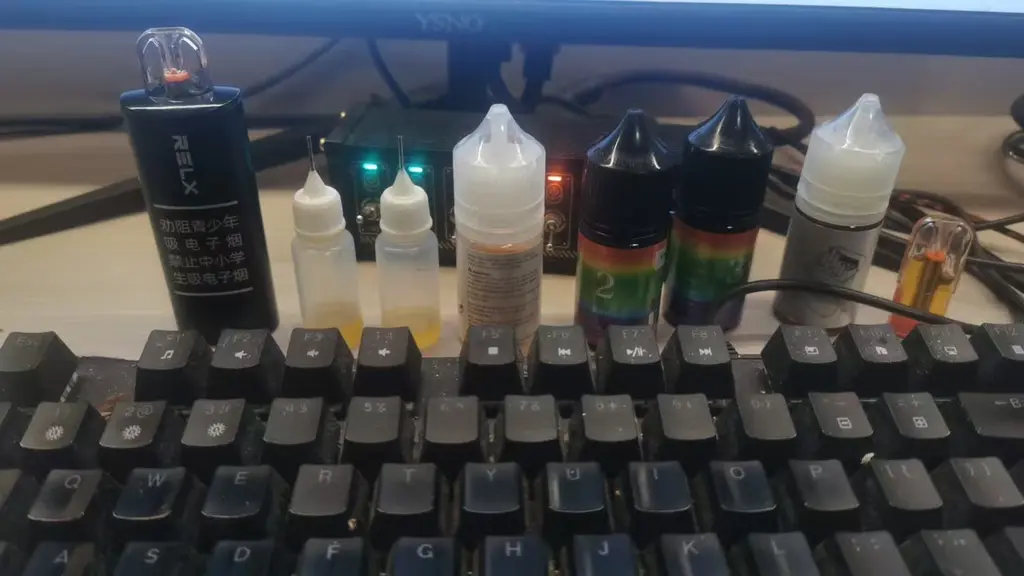

老陈递给我的烟杆通体黑色,线条硬朗,握在手里有种沉稳质感。不像市面上那些花里胡哨、轻飘飘的"玩具感"产品,大千系列走的是极简工业风 —— 粗而不笨,重而不滞。

"它比宙斯轻了21克,但电池更大。"老陈介绍道。

查了资料才知道,大千系列搭载350mAh电池,支持500±50口的续航输出。对我这种一天要抽几十口的人来说,简直是救命稻草 💪 —— 再也不用担心开会到一半没电,或出差途中找不到充电口的尴尬。

更让我惊讶的是烟弹容量。传统电子烟烟弹普遍2ml左右,而大千直接拉到6ml,Mega版本更是高达10ml!这意味着一盒烟弹能撑我整整两天,甚至更久。

| 参数对比 | 普通电子烟 | 悦刻大千 |

|---|---|---|

| 烟弹容量 | 2ml | 6ml(Mega 10ml) |

| 电池容量 | 200-300mAh | 350mAh |

| 续航口数 | ~300口 | 500±50口 |

| 雾化功率 | 可变 | 恒定6.8W |

| 防漏油率 | ≤3% | <1.5% |

这个数据表不是冷冰冰的参数堆砌,而是真实使用体验的缩影。我曾用过某品牌电子烟,一天换三颗烟弹是常态,而大千,一颗顶三颗。

上手体验:从"不习惯"到"离不开"

第一次使用,说实话有点不适应 😅

烟杆没有开关按钮,即插即吸的设计让我一开始以为坏了。后来才明白,这是悦刻一贯的极简逻辑 —— 减少操作,专注体验。

插入烟弹的"咔哒"一声清脆利落,像老式相机快门的声响,有种机械仪式感。启动后,烟雾细腻得不像话,没有呛喉感,也没有刺鼻的化学味。

我选的是清友口味 —— 陈皮白茶调。第一口,茶香扑鼻,带着一丝微甜,像冬日里捧着热普洱的感觉。同事说这口味"柔顺度最佳",我深以为然。

"口腔残留感弱,抽完不会口干舌燥。" —— 这是我在笔记本上写下的第一句评价。

后来陆续尝试了其他几款:

- 绿忆:绿豆甜香基底,低尼古丁,适合想戒烟的人。抽起来像在吃绿豆糕,温和不刺激 🌱

- 金波:烘焙木质调+巴旦木咖啡香,浓郁醇厚,适合老烟民过渡。尾韵有咖啡的微苦回甘,层次分明 ☕

- 悠岚溪烟38(内测版):烟熏木质+香荚兰豆酊,焦糖马奇朵般的甜感,香气复杂但不腻 🍮

我做了个小表格,记录每天的使用感受:

| 口味 | 使用场景 | 口感评分(满分10) | 适合人群 |

|---|---|---|---|

| 清友 | 办公室、早晨 | 9.2 | 茶饮爱好者、新手 |

| 绿忆 | 午休、戒烟期 | 8.8 | 淡口偏好者 |

| 金波 | 晚间、聚会 | 9.0 | 浓香型用户 |

| 悠岚溪烟38 | 夜读、独处 | 9.5 | 风味探索者 |

技术细节:看不见的地方最见真章

很多人只关注口味和外观,但我发现,悦刻大千真正厉害的,是那些看不见的技术 🔧

恒功率雾化技术

市面上很多电子烟功率会随着电量下降而衰减,导致后半段抽起来"没劲"。但大千坚持6.8W恒定输出,从第一口到最后一口,体验始终如一。

防漏油系统

以前用电子烟最怕"吸到油",那种又苦又腻的感觉让人崩溃。大千用了三重硅胶密封圈 + 蜂窝式油仓设计,官方数据是漏油率<1.5%,远低于国标3%的上限。

我特意做了个"暴力测试" 💪:把烟杆倒置放进包里,上下楼梯、地铁颠簸,连续三天。结果 —— 一滴没漏!

物理童锁机制

长按3秒自动锁定,防止误触启动,尤其适合放在口袋或包里。而且所有产品都通过了GB41700-2022认证,包装上明确标注尼古丁含量和警示语,合规又安心 ✅

场景化融入:它如何改变我的生活

电子烟不只是"抽",更是一种生活节奏的调节器 ⏰

工作间隙

我不再需要跑到楼下抽烟区,冒着寒风站十分钟。在工位上插上一颗清友,三分钟神清气爽,效率反而更高。

出差途中

以前带烟最怕安检,现在大千小巧便携,烟弹密封性好,过安检毫无压力。350mAh电池撑一整天绰绰有余 ✈️

社交场合

朋友聚会,拿出大千,大家都会问:"这烟杆挺特别啊?" 我递一颗金波,他们抽完都说:"这味道,不像电子烟,倒像在喝咖啡。" 🎉

有一次在机场候机,邻座大哥看我用大千,主动搭话:"这玩意儿真不漏油?" 我笑着说:"你试试。" 他抽了一口,眼睛一亮:"哎,这味道,比我抽的真烟还舒服。"

用户反馈:不是孤例,而是共识

我在网上翻了不少评测,发现一个有趣现象:几乎所有用户都提到了"续航"和"口感稳定" 📱

一位ID叫"烟斗大叔"的用户写道:

"我抽了二十年烟,去年开始用大千,现在已经完全戒了真烟。关键是它不刺激喉咙,味道还丰富,每天换着口味抽,像在品酒。"

另一位女性用户说:

"我是为了戒烟才买的,绿忆真的很适合新手,甜而不腻,抽起来完全没有压力。"

当然,也有少数吐槽。比如有用户反映陶瓷芯烟弹吸阻偏弱,感觉"没抽到烟"。但多数人认为这是个人习惯问题,适应几天就好了。

选购建议:给不同人群的实用指南

如果你也在考虑入手悦刻大千,这里是我的几点建议 💡:

- 首次尝试者 → 优先选清友。茶香清甜,接受度最高,不容易踩雷 🍃

- 戒烟过渡者 → 推荐绿忆。低尼古丁,口感柔和,减少戒断反应

- 老烟民 → 直接上金波或悠岚溪烟38。浓郁焦香,满足感强

- 重度使用者 → 选Mega系列,10ml大容量,省心省力

价格参考

大千烟杆:170-190元(地区差异)

烟弹单盒:89-99元

Mega烟弹:约119元虽然比普通电子烟贵一点,但算上更长的使用寿命和更低的更换频率,长期来看反而更划算 💰

三个月后:它改变了什么?

用了三个月大千,我发现自己变了 🌟

不是戒烟了(还没完全戒),而是抽烟这件事,不再是一种负担。它不再是躲在角落里的"罪恶快感",而是一种可以公开、体面、甚至有点"讲究"的生活方式。

悦刻大千没有承诺"健康",它只是在健康与时尚之间,找到了一个微妙的平衡点。

它用:

- 6ml大烟弹解决了续航焦虑

- 恒功率雾化保证了口感一致

- 多重密封技术杜绝了漏油尴尬

- 艺术级设计让电子烟不再是"羞于拿出手"的小玩意

"有时候,改变生活的,不是宏大的决定,而是一个小小的工具。"

就像老陈当初递给我的那支烟杆,它开启的不仅是一段使用体验,更是一种对习惯的重新思考 🤔

如果你也在寻找一款稳定、耐用、口感好的电子烟,不妨试试悦刻大千。也许,它也会成为你生活中的那个"转折点" ✨

写在最后:电子烟并非无害产品,使用需谨慎。本文仅为个人使用体验分享,不构成购买建议。请根据自身情况理性选择。